De belangrijkste verdediging tegen ransomware

Ransomware is al jaren in het nieuws, maar de intensiteit en het wijdverbreide gebruik van ransomware door groepen criminelen is het afgelopen jaar enorm toegenomen.

Back-ups zijn een van de meest – zo niet de belangrijkste – verdediging tegen ransomware. Maar als ze onderhevig zijn aan corruptie, zullen aanvallers uw beschadigde back-ups tegen u gebruiken. Geavanceerde ransomware richt zich ook op back-ups - ze worden gewijzigd of volledig gewist - waardoor je laatste verdedigingslinie wordt geëlimineerd en grote losgeld betalingen worden gedaan. Het unieke onveranderlijke bestandssysteem van Rubrik voorkomt van nature ongeautoriseerde toegang tot of verwijdering van back-ups, waardoor IT-teams snel kunnen herstellen naar de meest recente schone staat met minimale bedrijfsonderbreking. Deze blog leidt u door onze unieke onveranderlijke architectuur en robuuste beveiligingscontroles die uw gegevens beschermen tegen cyberaanvallen.

De effecten van Ransomware

Ransomware is ontworpen om uw gegevens te versleutelen zodat deze niet langer bruikbaar zijn. Vaak betekent dit versleuteling van gegevens op de primaire opslag om IT te overweldigen en vereist enorme herstelinspanningen van tape of andere archieven. Bovendien wordt codering op lager niveau van de Master Boot Record (MBR) of andere codering op besturingssysteemniveau gebruikt om opstarten en andere veelvoorkomende bewerkingen te voorkomen. Voor gevirtualiseerde omgevingen is de gedeelde gegevensopslag die wordt gebruikt om virtuele machines te hosten een primair doel, zoals bij door NFS ondersteunde datastores. Dit kan kritieke services in een organisatie effectief naar beneden halen. De aanvallers eisen vervolgens losgeld om de gegevens te ontgrendelen, zodat de diensten kunnen worden hervat.

Hoe Rubrik klanten geholpen heeft

Verschillende klanten hebben met succes een ransomware-aanval overleefd door het gebruik van onze onveranderlijke oplossing en onmiddellijke herstelacties als onderdeel van hun diepgaande verdedigingsstrategie.

Zo ontdekte de stad Durham op vrijdag 6 maart een ransomware-aanval en hun leiders prezen hun snelle reactie op de back-upoplossing van Rubrik. Burgemeester Steve Schewell van Durham zei: "De stad kan er zeker van zijn dat onze back-ups erg goed zijn omdat ze onveranderlijk zijn. [Dit betekent dat] ze niet konden worden geconsumeerd door ransomware.” Als gevolg hiervan waren ze in staat om snel kritieke stadsdiensten te herstellen, inclusief toegang tot 911. Bovendien benadrukte Kerry Goode, CIO van Durham, dat de kernbedrijfssystemen, waaronder systemen die de salarisadministratie beheren, aan het begin van de werkweek weer online waren. .

Kern Medical Center ontdekte in juni 2019 een grote ransomware-aanval toen gebruikers meldden dat ze geen toegang hadden tot hun systemen. Ze waren in staat om binnen enkele minuten 100% van de getroffen systemen te herstellen die door Rubrik werden beschermd, inclusief het herstellen van hun bedrijfskritieke elektronische medische dossiersysteem. CTO Craig Witmer zei: "Na het incident waren we zo onder de indruk dat we meer van onze legacy-systemen naar Rubrik hebben verplaatst en we hebben er alle vertrouwen in dat de onveranderlijke back-ups van Rubrik ons zullen beschermen tegen toekomstige incidenten."

Hoe herstelt u van een Ransomware aanval?

Gegevensback-ups kunnen een effectieve manier zijn om gegevens te herstellen die door de aanval zijn vergrendeld/versleuteld. Maar wat als uw back-upgegevens ook worden versleuteld of verwijderd door een ransomware-aanval? Hoe zorgt u ervoor dat uw back-upgegevens niet kwetsbaar zijn voor deze aanvallen?

De sleutel Is 'Immutable Backups'

Hoewel primaire opslagsystemen open en beschikbaar moeten zijn voor klantsystemen, moeten uw back-up gegevens onveranderlijk zijn. Dit betekent dat zodra gegevens zijn geschreven, deze niet kunnen worden gelezen, gewijzigd of verwijderd door clients op uw netwerk. Dit is de enige manier om herstel te garanderen wanneer productiesystemen worden gecompromitteerd.

Dit gaat veel verder dan eenvoudige bestandsrechten, map-ACL's of opslagprotocollen. Het concept van onveranderlijkheid moet in de back-up architectuur worden ingebakken, zodat er geen beveiligingsrisico's met de back-ups kunnen knoeien.

Rubrik Is ontworpen voro 'Immutability'

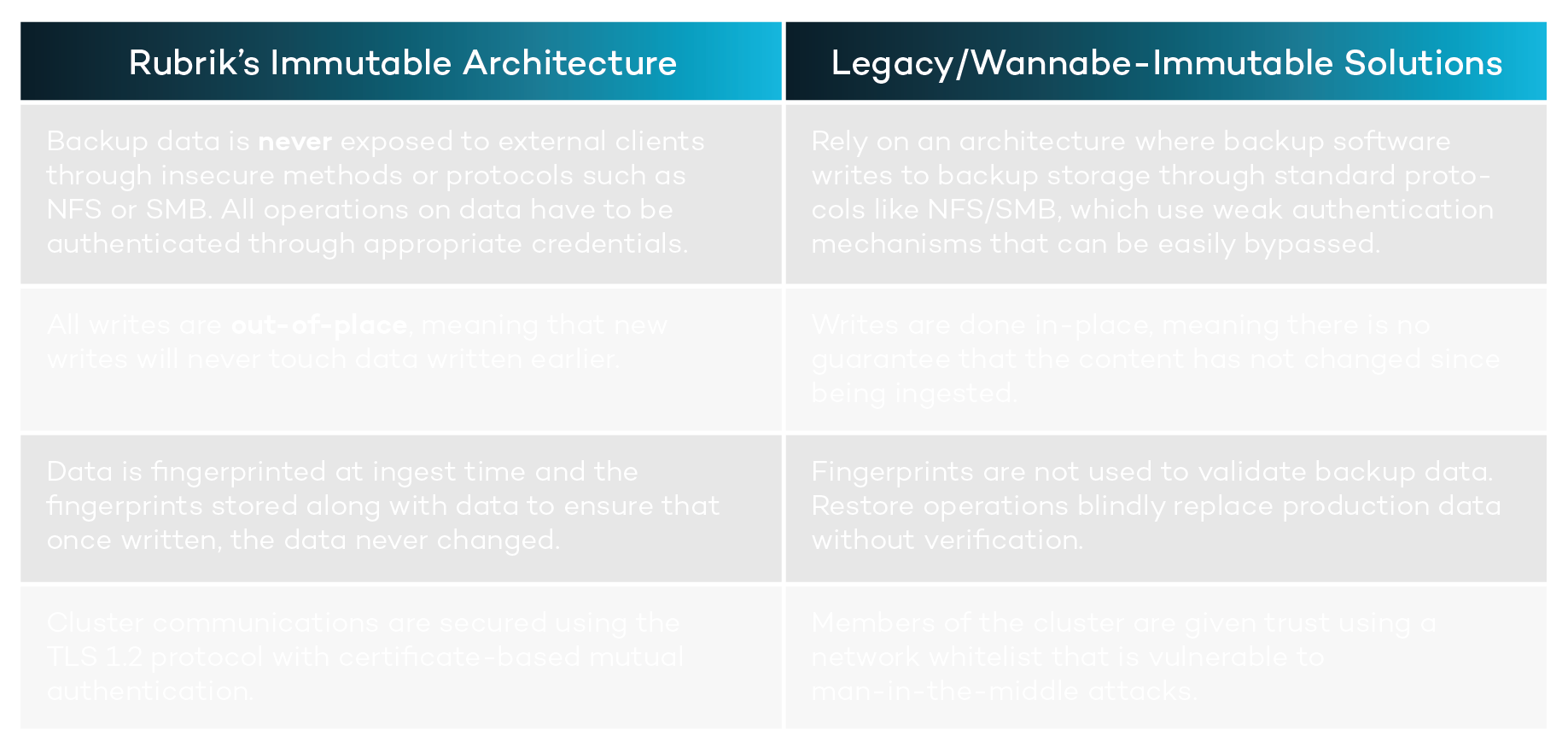

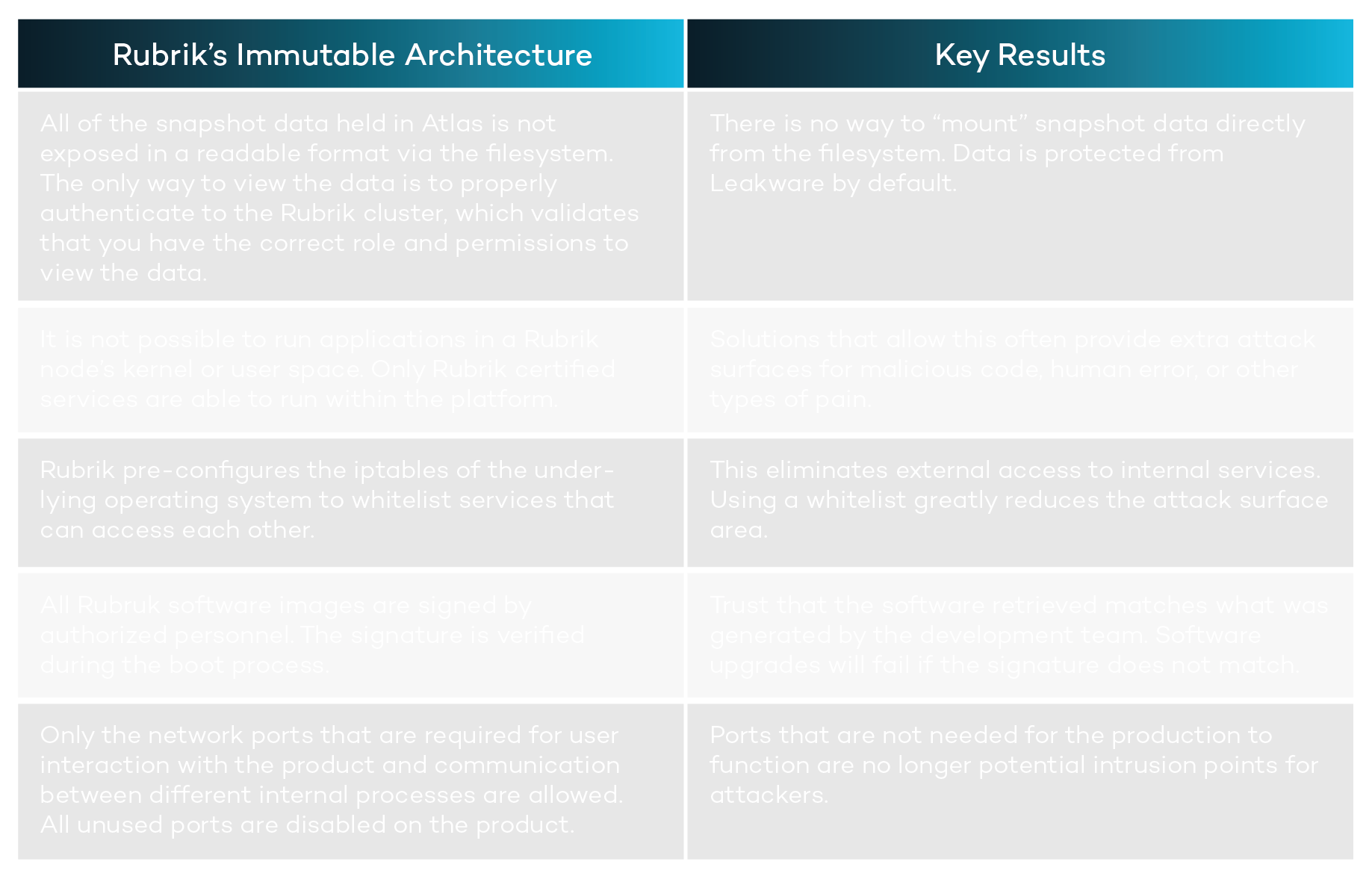

Rubrik gebruikt een onveranderlijke architectuur door een onveranderlijk bestandssysteem te combineren met een zero trust cluster-ontwerp waarin bewerkingen alleen kunnen worden uitgevoerd via geverifieerde API's.

De aanpak van Rubrik staat in contrast met andere gegevensbeheersystemen die gebruikmaken van opslag voor algemene doeleinden die gebruikmaken van standaardprotocollen zoals NFS of SMB om hun beschikbaarheid aan een breed scala aan klanten bekend te maken. We merken vaak dat oplossingen voor gegevensbeheer die gebruikmaken van opslag voor algemene doeleinden, beperkte of ineffectieve middelen hebben om gegevens veilig te verwerken en, in sommige gevallen, bestanden in hun oorspronkelijke indeling te laten terwijl klanten de back-upgegevens rechtstreeks kunnen lezen. Dit is een schending van de vertrouwelijkheid en legt een extra last op de klant om de opslag te beveiligen, onafhankelijk van zijn oplossing voor gegevensbeheer.

Immutable Distributed Filesystem

Een van onze eerste ontwerpbeslissingen was om Atlas te bouwen, een onveranderlijk bestandssysteem in gebruikersruimte (FUSE) dat grotendeels POSIX-compatibel was. Dit biedt strikte controle over welke applicaties informatie kunnen uitwisselen, hoe elke gegevensuitwisseling wordt uitgevoerd en hoe gegevens worden gerangschikt over fysieke en logische apparaten. Atlas is speciaal ontworpen als een gedistribueerd en onveranderlijk bestandssysteem voor het schrijven en lezen van gegevens voor andere Rubrik-services.

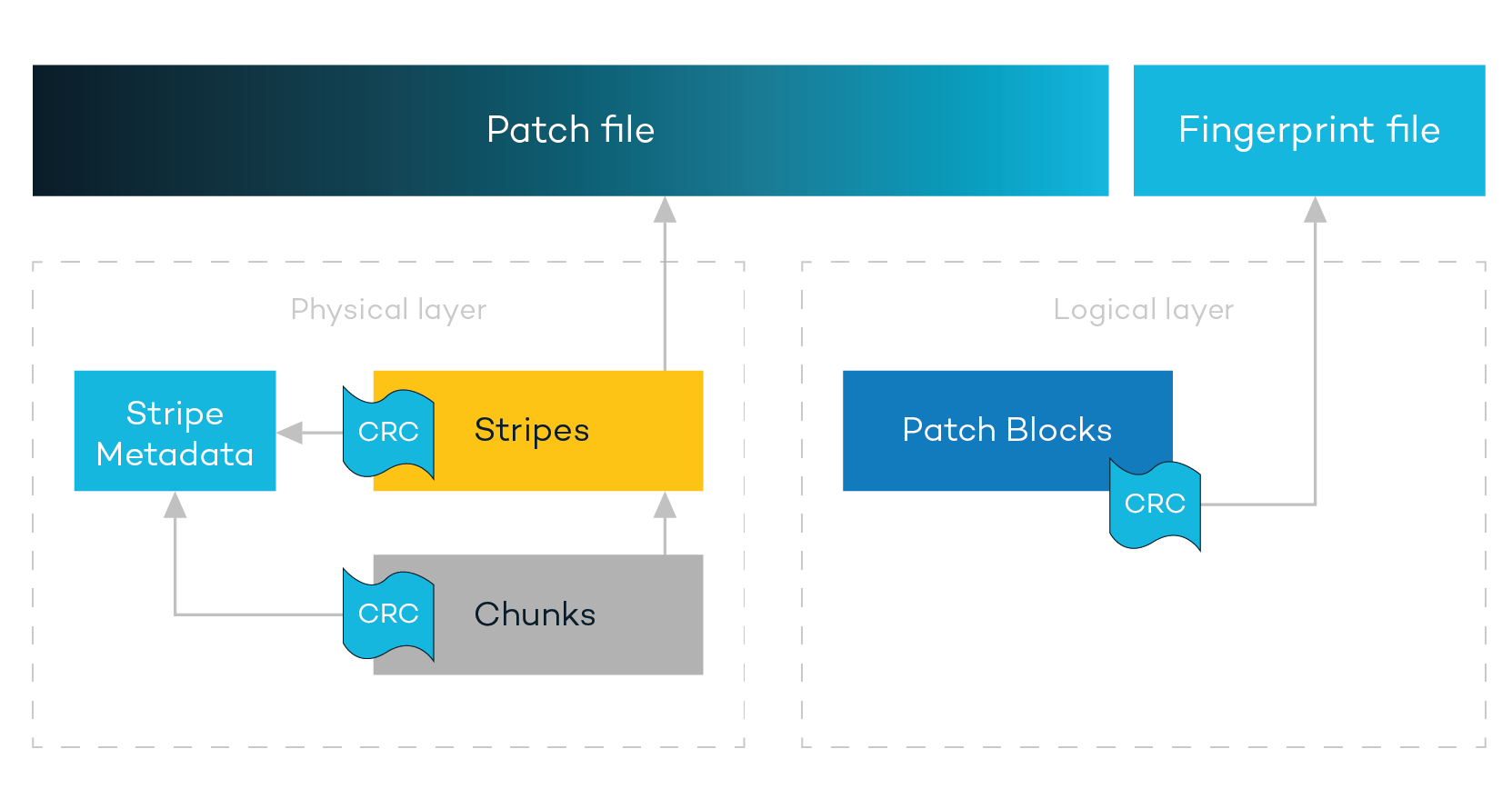

Onveranderlijkheid wordt geboden over twee lagen: de logische laag (Patch Files, Patch Blocks) en de fysieke laag (Stripes, Chunks). De dynamiek tussen deze twee lagen wordt in de volgende paragrafen verder toegelicht.

De logische laag

Alle klantgegevens die in het systeem worden ingevoerd, worden weggeschreven in een eigen schaars bestand dat een patchbestand wordt genoemd. Dit zijn bestanden die alleen kunnen worden toegevoegd (AOF's), wat betekent dat uw gegevens alleen aan het patchbestand kunnen worden toegevoegd als het is gemarkeerd als geopend. Alle snapshot- en journaalgegevens van klanten worden bewaard in Atlas, wat het gebruik van patchbestanden in de onderliggende directorystructuur afdwingt. Dit krachtige bestandssysteem weigert schrijfacties op API-niveau die niet alleen append zijn, zoals situaties waarin de schrijfoffsetwaarde niet gelijk is aan de bestandsgrootte. Atlas heeft totale controle over hoe en waar klantgegevens worden geschreven.

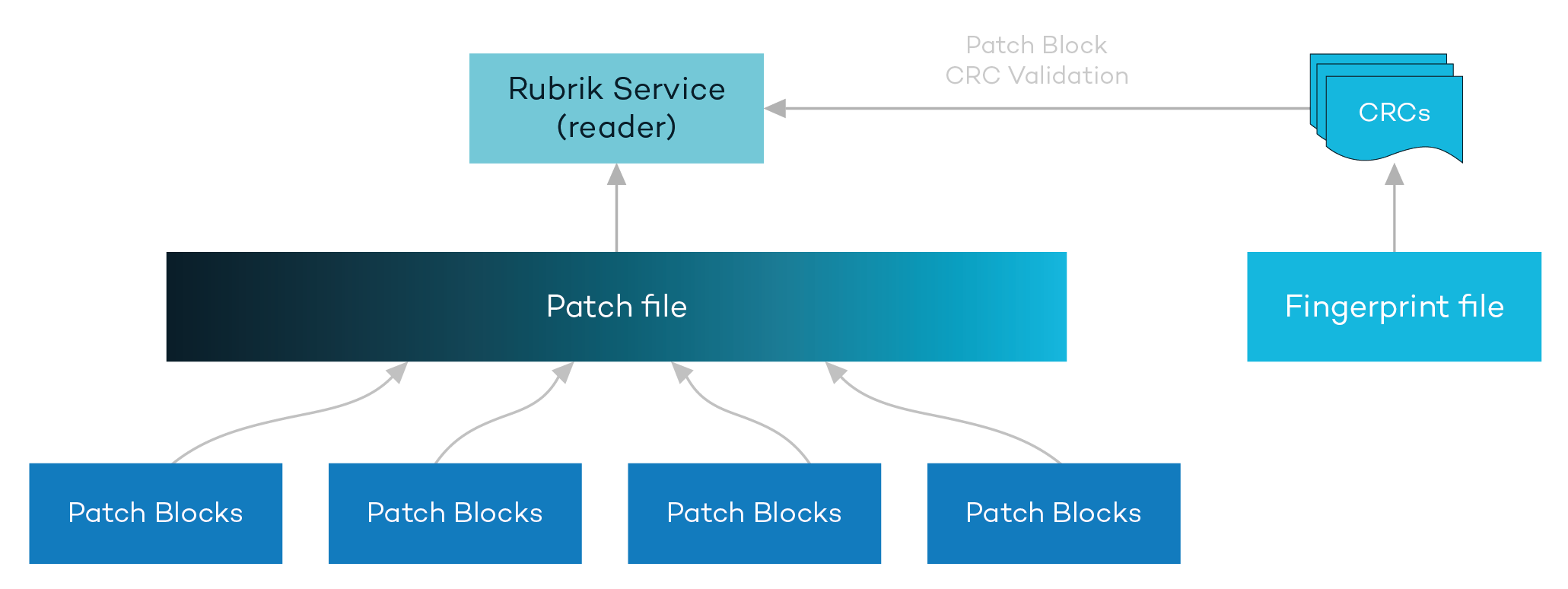

Als uw back-upgegevens zijn gewijzigd, zijn ze in wezen waardeloos. We hebben dit opgelost door ervoor te zorgen dat voor elk patchblok binnen een patchbestand controlesommen worden gegenereerd. Deze controlesommen worden berekend en weggeschreven naar een vingerafdrukbestand dat naast het patchbestand is opgeslagen. Rubrik voert altijd een vingerafdrukcontrole uit voordat gegevenstransformaties worden uitgevoerd. Dit zorgt ervoor dat het originele bestand intact blijft met geforceerde validatie tijdens leesbewerkingen.

.png?width=2166&height=688&name=BPS%20blog%2046%20restyle_BPS%20-%20The%20Logical%20Layer%20A-1%20(1).png)

Om een ransomware-aanval tegen te gaan, moeten de originele, gevalideerde gegevens worden hersteld vanaf een back-up. Rubrik verifieert routinematig de patchblokken tegen hun controlesommen om de gegevensintegriteit op het logische patchblokniveau te waarborgen. Patchbestanden worden niet blootgesteld aan externe systemen of klantbeheerdersaccounts. Dit zorgt ervoor dat de uiterste zorg wordt besteed om precies te herstellen wat u oorspronkelijk in een back-up had opgeslagen.

In een traditionele benadering wordt administratieve toegang verleend tot het bestandssysteem – vooral bij gebruik van opslag voor algemene doeleinden – wat verdere uitdagingen op het gebied van vertrouwelijkheid en integriteit met zich meebrengt en "Leakware" een nieuwe aanvalsvector geeft. Bovendien herstellen veel andere oplossingen eenvoudig alle gegevens die zich in de back-upmap of het back-upvolume bevinden zonder validatie en andere zorgvuldigheid op de gegevens uit te voeren.

De fysieke laag

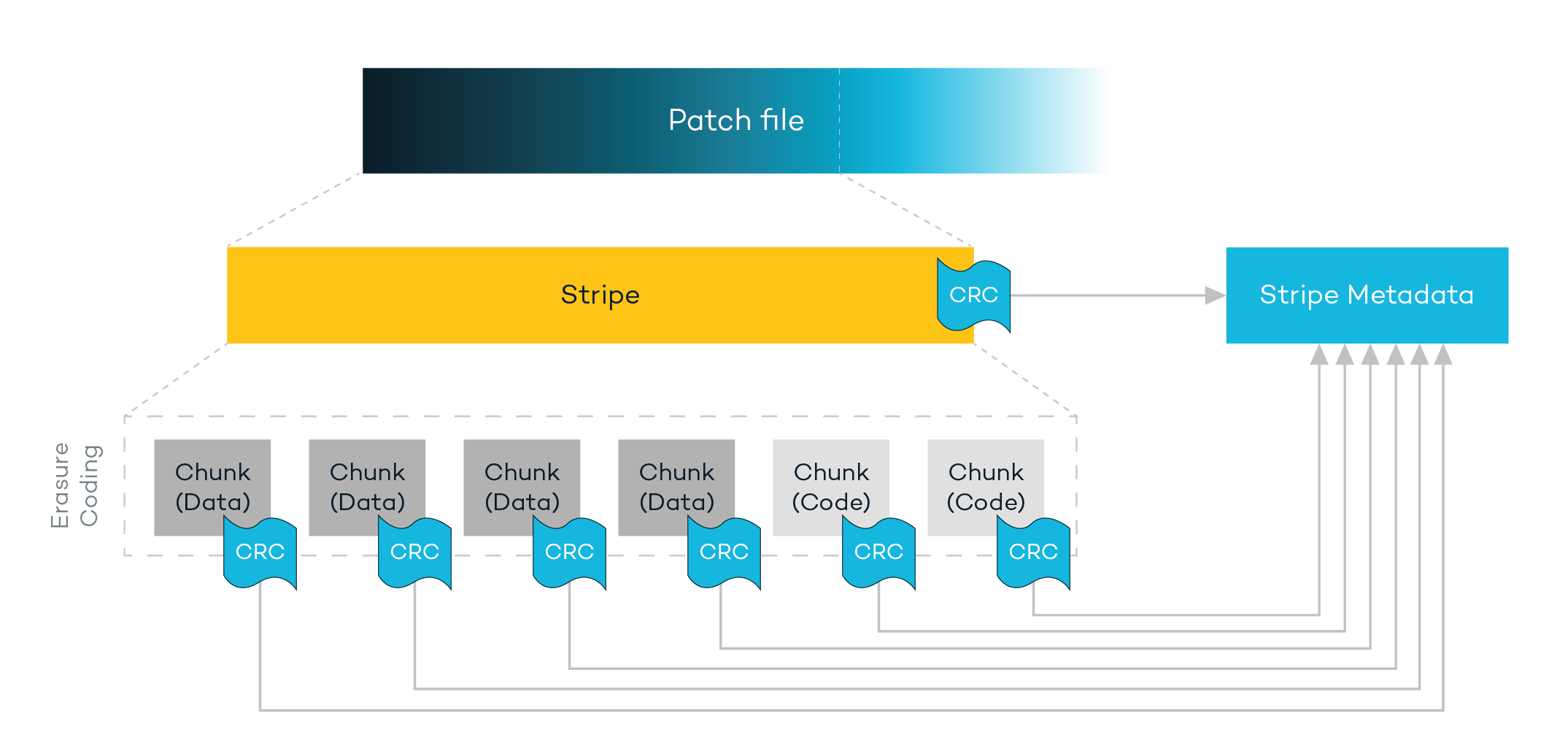

Terwijl de logische laag zich richtte op gegevensintegriteit op bestandsniveau, is de fysieke laag gericht op het schrijven van klantgegevens over het onveranderlijke cluster om gegevensintegriteit en gegevensveerkracht te bereiken. Om dit te doen, worden patchbestanden logisch verdeeld in segmenten met een vaste lengte, Stripes genaamd. Terwijl strepen worden geschreven, berekent de AOF een controlesom op Stripe-niveau, die wordt opgeslagen in elke Stripe-metadata.

Stripes zijn verder onderverdeeld in fysieke Chunks die zijn opgeslagen op fysieke schijven in het Rubrik-cluster. Activiteiten zoals replicatie en wiscodering vinden plaats op het Chunk-niveau. Net als bij patchbestanden, wordt bij het schrijven van elke Chunk een Chunk-controlesom berekend en opgeslagen in de Stripe-metadata naast de lijst met chunks. Deze checksums worden periodiek opnieuw berekend als onderdeel van de achtergrondscan van Atlas door de fysieke Chunks te lezen en te vergelijken met de checksums in de Stripe Metadata. Als er bovendien een gegevensreconstructie nodig is, wordt de veerkracht die wordt geboden door wiscodering automatisch op de achtergrond benut.

Zero Trust Cluster Design

Traditionele benaderingen van clusterbeveiliging zijn vaak gebaseerd op een "full trust"-model waarin alle leden van het cluster met elkaar kunnen communiceren. In sommige gevallen omvat dit autoriteit op rootniveau, geen wederzijdse authenticatiecontroles en de mogelijkheid om uw klantgegevens die in het bestandssysteem worden bewaard, te lezen of te wijzigen. Dit creëert een zwak oppervlak bij het ontwerpen van een verdediging in de diepte-architectuur; als back-upgegevens kunnen worden aangetast, is er geen weg naar herstel wanneer er een storing optreedt.

Beveiligde cluster Communicatie

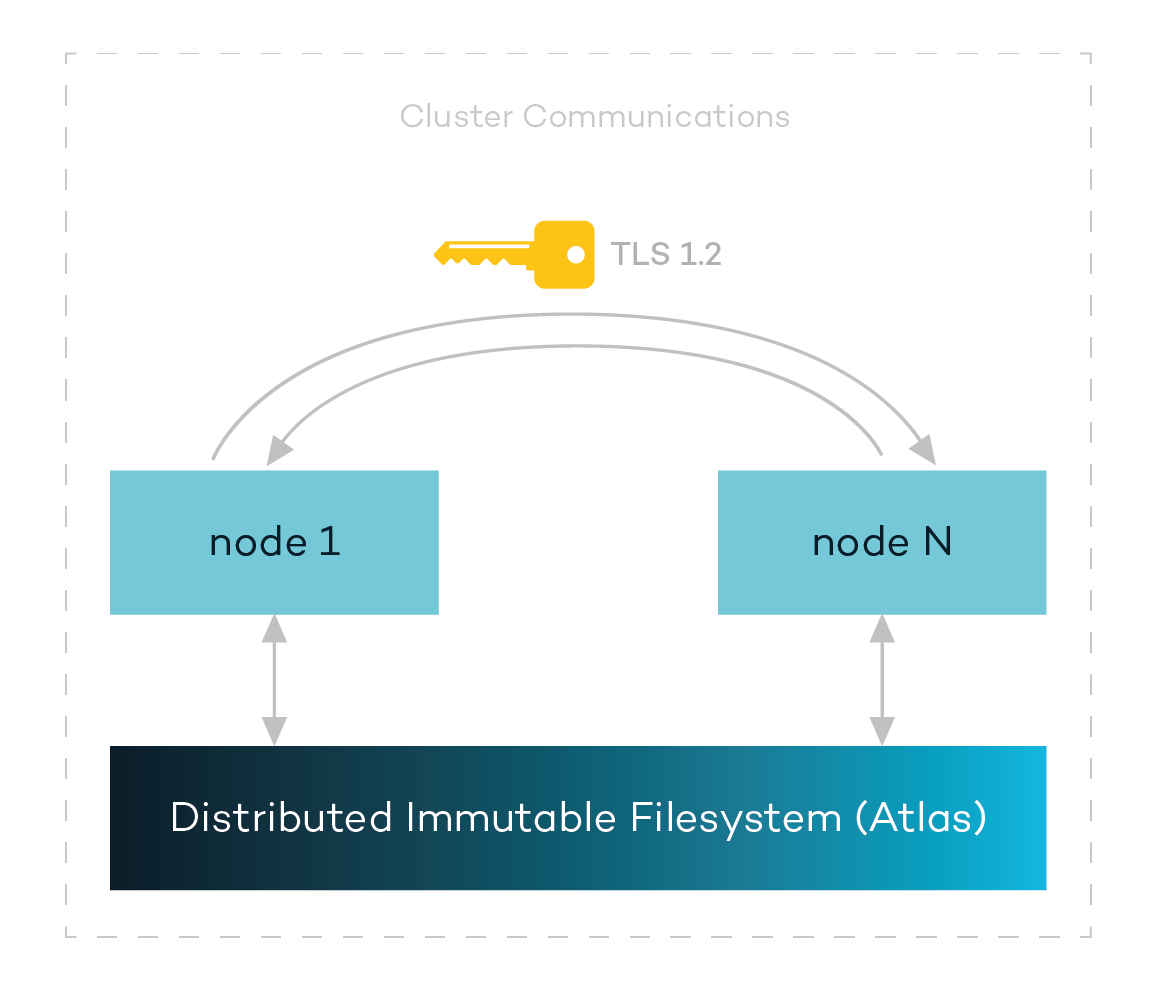

Elk cluster heeft een aantal knooppunten die met elkaar moeten communiceren. Dit betekent dat we elk knooppunt moeten valideren dat gegevens wil uitwisselen. Voor veel oplossingen is er weinig tot niets dat de communicatie van knooppunt naar knooppunt beschermt. Bij Rubrik gebruiken al onze communicatie tussen knooppunten en clusters, evenals communicatie met externe applicaties, het TLS-protocol met op certificaten gebaseerde wederzijdse authenticatie voor veilige communicatie.

Rubrik gebruikt geen onveilige protocollen, zoals NFS of SMB, om informatie binnen het cluster door te geven; alle communicatie verloopt via veilige en vertrouwde kanalen. In feite gebruiken al onze interne communicatie TLS 1.2 met sterke coderingssuites en Perfect Forward Secrecy (PFS).

Elk Rubrik-cluster dat naar een klant wordt verzonden, gebruikt sterke, gerandomiseerde wachtwoorden per knooppunt. Er is geen concept van een "admin/admin"-stijl van standaard lokale authenticatie die gemakkelijk op internet kan worden doorzocht om een aanvalsvector toe te voegen.

Systems hardening standaarden

Er zijn tal van andere elementen die de integriteit van het systeem kunnen beschermen door middel van interne verhardingsnormen. Hier zijn er een paar die ransomware helpen bestrijden:

Geverifieerde APIs

Rubrik heeft een API-first ontwerp aangenomen als onderdeel van de architectuur. We vereisen authenticatie voor alle eindpunten die worden gebruikt om de oplossing te gebruiken. Authenticatie kan worden afgehandeld via inloggegevens of beveiligde token. Dit omvat omgevingen die gebruikmaken van onze Role-Based Access Control (RBAC) of Multi-tenancy-functies om de rollen, functies en resources die onder beheer zijn logisch te verdelen. De CLI, SDK's en andere tools van Rubrik gebruiken de API en worden aan dezelfde beveiligingsvereisten gehouden.

API-eindpunten die het onderliggende gedrag van het systeem beheersen, vereisen een extra autorisatieniveau dat alleen kan worden geleverd door een gecertificeerde technische ondersteuningstechnicus. Dit voorkomt dat een kwaadwillende actor het gedrag van een Rubrik-cluster kan wijzigen.

Conclusie

Tal van bronnen op internet pleiten voor een Defense in Depth-strategie. Dit combineert inspanningen op het gebied van opleiding en activering van medewerkers, snelle implementatie van patches en een solide back-up- en herstelplan. In dit bericht beschreef ik hoe Rubrik een combinatie van onveranderlijkheid van gegevens en een clusterontwerp zonder vertrouwen gebruikt om een geweldig product te bouwen voor het beschermen en herstellen van gegevens. Met onze applicatie Radar helpen we organisaties hun reactiestrategie op ransomware verder te versterken om het zicht op de omvang van de aanval te vergroten. Hierdoor kunnen organisaties snel lokaliseren welke applicaties en bestanden zijn getroffen en waar ze zich bevinden om de zakelijke impact verder te minimaliseren. Lees hier meer over Radar.

Veel van onze klanten wenden zich op hun slechtste dag tot Rubrik. Ze moeten betrouwbaar kunnen herstellen van ransomware-aanvallen om een minimale uitvaltijd van hun kritieke services te garanderen. Een product met een werkelijk onveranderlijke architectuur biedt onze klanten de gemoedsrust dat ze, wanneer dat nodig is, altijd toegang hebben tot de gegevens om te herstellen van dergelijke slopende aanvallen.

Laten we eerlijk zijn - het voorkomen van een ransomware-aanval is moeilijk. Sommigen zeggen misschien dat het bijna onmogelijk is, zelfs met de nieuwste technologie en een gedegen verdediging-in-diepte aanpak. Dus als er geen trefzekere manier is om een aanval te voorkomen, is herstel de op één na beste optie. Binnen een herstelplan voor ransomware zijn er echter veel beslissingen en nuances. Wat moet bijvoorbeeld de prioriteit zijn: snel herstel en terugkeer naar operaties, forensisch onderzoek om de oorzaak van de aanval te bepalen of het minimaliseren van gegevensverlies tijdens herstel?

Als een snel herstel prioriteit krijgt, offeren organisaties over het algemeen de mogelijkheid op om forensisch onderzoek te doen om te bepalen hoe de aanval plaatsvond en zich verspreidde, wat de deur opent voor een herhalingsaanval. Ze besluiten ook af te zien van het bepalen van welke gegevens zijn beïnvloed en welke niet. Dit betekent dat ze gegevens herstellen die tijdens de aanval niet zijn aangeraakt en goede gegevens overschrijven met oudere gegevens tijdens het herstel. Door prioriteit te geven aan forensisch onderzoek, investeren organisaties om ervoor te zorgen dat dezelfde aanval niet opnieuw kan plaatsvinden. Om dit te doen, kost het echter tijd, expertise en tools die ervoor kunnen zorgen dat het bedrijf veel langer down is dan ze zouden willen. Evenzo kan het ook even duren voordat beheerders door logbestanden kunnen bladeren om de situatie te beoordelen.

Elk van die prioriteiten lijkt een aanzienlijk nadeel met zich mee te brengen dat het erg moeilijk maakt om te kiezen. Er is dus gezocht naar nieuwere technologieën, zoals Machine Learning (ML), om die keuzes aan te pakken. Conventionele technologieën gebruiken algoritmen die vereisen dat mensen acties expliciet programmeren. Hoewel deze algoritmen behoorlijk complex en krachtig kunnen zijn, kunnen ze alleen datgene doen waartoe de programmeur hen in staat heeft gesteld. Met andere woorden, als het algoritme een onvoorziene situatie tegenkomt, zal het waarschijnlijk een fout veroorzaken of anderszins niet het gewenste resultaat bereiken. Een programmeur moet bijvoorbeeld een algoritme maken om een reeks foto's te analyseren en te bepalen of er een hond op de foto stond. Die programmeur zou vooraf moeten beslissen welke kenmerken een hond heeft. En dan is het een binaire keuze of ze beslissen of de foto een hond heeft of niet. Stelt u zich eens alle mogelijkheden en de moeilijkheden voor!

Aan de andere kant is ML een systeem dat kan leren en aanpassen zonder expliciete instructies te krijgen. ML kan algoritmen en statistische modellen gebruiken om patronen in gegevens te analyseren. Terugkomend op het voorbeeld, een ML-systeem vereist niet die vooraf gedefinieerde definitie van wat een hond is en wat niet. Om het systeem te laten weten wat een hond is, kan de programmeur het systeem "voeden" met afbeeldingen die honden bevatten en die afbeeldingen worden door de programmeur getagd om het systeem te laten weten dat dit inderdaad afbeeldingen van honden zijn. Hierdoor kan het ML-systeem "leren" wat een hond is. Omgekeerd kunnen foto's zonder honden in het systeem worden ingevoerd en worden getagd als geen honden. Het ML-systeem kan dan beginnen aan zijn analyse-zoektocht om afbeeldingen te vinden die honden bevatten, terwijl het ook zijn begrip blijft verfijnen en afstemmen (of leren). Dit continu leren en aanpassen staat centraal.

Laten we nu eens kijken hoe Machine Learning kan helpen als we te maken hebben met ransomware.

Machine learning-modellen toepassen voor herstel van ransomware

De back-upgegevens van een organisatie zijn rijk aan informatie. Dit omvat de inhoud zelf samen met metadata zoals pad, grootte, ACL-details, UID's, GID's en andere attributen. Het Rubrik Zero Trust Data Management™-platform kan die informatie vervolgens invoeren in een machine learning-pijplijn die intelligente inzichten vormt die het besluitvormingsproces voor ransomwareherstel stroomlijnen. Laten we eens kijken hoe Rubrik modellen voor machine learning toepast op uw gegevens.

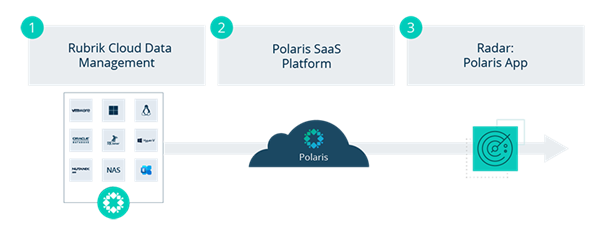

Bij Rubrik noemen we back-ups snapshots. Deze snapshots worden gemaakt via het on-premises Rubrik Cloud Data Management (CDM)-platform. Zodra een momentopname in CDM is voltooid, wordt een bestandssysteemmetadata diff-bestand (FMD) gemaakt. Dit FMD-bestand bevat een lijst met vermeldingen die overeenkomen met bestanden die zijn gemaakt, verwijderd of gewijzigd, en is in wezen een logboek van de bestandswijzigingen die op de back-up hebben plaatsgevonden. In plaats van de rekenintensieve machine learning-pijplijn lokaal in CDM uit te voeren, uploaden we de FMD-bestanden naar Rubrik Polaris om te worden verwerkt door de machine learning-pijplijn die zich in de cloud bevindt.

Polaris is een SaaS-gegevensbeheerplatform dat services biedt zoals cloud-native bescherming voor AWS, Azure en Google Cloud, Microsoft 365, Rubrik Polaris Radar voor detectie en herstel van ransomware en Rubrik Polaris Sonar voor naleving.

Voor alle duidelijkheid: alleen FMD-bestanden en de bijbehorende metadata worden naar Rubrik Polaris verzonden, wat betekent dat klanten zich geen zorgen hoeven te maken dat hun gevoelige gegevens buiten hun datacenter worden verzonden. We hebben dus niet alleen geen enkele impact op de productie-infrastructuur en applicaties, inclusief back-ups, maar we kunnen gebruikmaken van de scale-out compute-prestaties van de openbare cloud met Rubrik Polaris, terwijl we zorgen voor een security-first benadering van data.

Het trainen van het model

Zodra de MKZ's in Rubrik Polaris zijn geland, maken we gebruik van een diep neuraal netwerk (DNN) om een volledig beeld te krijgen van wat er met de werklast gebeurt. De DNN is getraind met behulp van gesuperviseerd leren, dat bestaat uit het presenteren van gelabelde gegevens aan een machine learning-model om het een trainingssignaal te geven om van te leren. De DNN kan vervolgens trends identificeren die in alle monsters voorkomen en nieuwe gegevens classificeren op basis van hun overeenkomsten zonder dat menselijke input nodig is. Herinner je je het vorige hondenvoorbeeld nog? Dit is analoog aan het systeem dat steeds meer hondenfoto's ziet en die extra gegevenspunten gebruikt om in de loop van de tijd nauwkeuriger te worden.

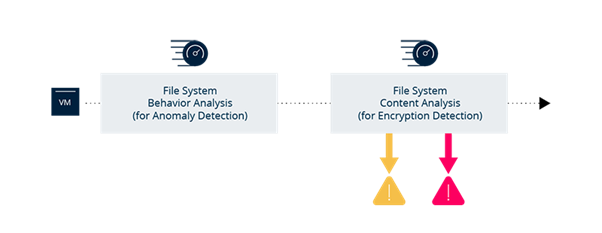

Laten we dus eens kijken hoe de DNN uiteindelijk beslist of er sprake is van een ransomware-aanval. De DNN analyseert gegevens via een machine learning-pijplijn voor Rubrik Polaris Radar die uit twee modellen bestaat: een anomaliedetectiemodel en een coderingsdetectiemodel.

Deze modellen en stroom kunnen als volgt worden samengevat:

- Analyse van bestandssysteemgedrag: voert gedragsanalyse uit op de metagegevens van het bestandssysteem door te kijken naar items zoals het aantal toegevoegde bestanden, het aantal verwijderde bestanden, enzovoort.

- Analyse van bestandsinhoud: als er tijdens de vorige stap een anomalie wordt gedetecteerd, voert Radar een analyse uit om te bepalen of er een kenmerkende sterke toename is in bestandsentropie die wijst op een ransomware-aanval.

Over het algemeen blinkt deze pijplijn uit in het creëren van een historische basislijn die in de loop van de tijd wordt verfijnd. Als er een anomaliewaarschuwing wordt gegenereerd, kan Radar dieper ingaan op de inhoud van de bestanden om te zoeken naar tekenen van codering en een coderingswaarschijnlijkheid berekenen met behulp van een statistisch model. Hierdoor kan de analysepijplijn entropiefuncties berekenen om het coderingsniveau in het bestandssysteem efficiënt te meten.

Bekende live ransomware-voorbeelden testen

Hoewel al het conceptuele ontwerp achter Radar geweldig klinkt, hoe weten we dat het werkt? Het is immers niet zo dat je verschillende ransomware-varianten in je productieomgeving loslaat om te zien of Radar een waarschuwing stuurt, toch? :-)

Het detectiemodel van Radar is getraind, gevalideerd en getest tegen een grote hoeveelheid real-world gelabelde gegevens met een diverse mix van snapshots van gebruik in de echte wereld, gesimuleerd gebruik en snapshot-wijzigingen veroorzaakt door verschillende ransomware en kwaadaardige activiteiten.

Voor de machine learning-pijplijn hebben we een standaardpraktijk gevolgd om de gelabelde gegevens in 3 categorieën te segmenteren: training, validatie en testen. Dit stelde ons in staat om ervoor te zorgen dat het model niet overbelast was met de testgegevens; trainings- en validatiesets worden gebruikt om het model af te stemmen, terwijl testgegevens worden gebruikt om het model op ongeziene gegevens te evalueren.

Conclusie

Zelfs vóór de versnelde verspreiding van ransomware van vandaag, had Rubrik zich op een missie gesteld om klanten te helpen herstellen van ransomware. Onze hoofdbeveiligingsingenieur zei: "Met een effectieve back-upoplossing kan ransomware idealiter worden teruggebracht tot een klein ongemak." Tegenwoordig kunnen we zien dat veel van onze klanten eindelijk een duidelijk beeld kunnen krijgen van de afwijkingen die regelmatig van invloed zijn op hun omgeving.

Naarmate ransomware steeds geavanceerder wordt en zich blijft aanpassen, komen succesvolle aanvallen vaker voor. Aangedreven door machine learning, stelt Rubrik Polaris Radar ondernemingen in staat om snel automatisch te reageren op de nieuwste bedreigingen en zo het herstel te versnellen door bedrijfsonderbrekingen en gegevensverlies te minimaliseren.

Wil je meer weten over hoe Rubrik je kan helpen snel van ransomware te herstellen, neem dancontact met ons op voor een korte introductiebijeenkomst en een demonstratie.

Bron: Deze blog is gebaseerd op een artikel van Chris Wahl, Chief Technologist bij Rubrik

Wil je jouw wereld een stukje slimmer maken?

Neem dan contact op met Christiaan Driessen

Related Articles

Overstappen van VMware by Broadcom: noodzaak of kans?

30/10/2025

BPSOLUTIONS & Illumio: Samen voor Zero Trust Security

30/10/2025

Microsoft licenties veranderen: stap slim over en bespaar tot 13%

30/10/2025

Cyberaanval! Ben jij er klaar voor?

1/04/2025

Cybersecurity & Continuïteit: Isolated Recovery Environment as a Service

27/03/2025

Cybersecurity & Continuïteit: BaaS alleen is niet genoeg

25/03/2025

Cyberaanval? De impact is groter dan je denkt

23/03/2025

.png)